Cybersécurité : le numérique en jeu

Les R&D du CEA en cybersécurité

Christian Morel / CEA

Christian Morel / CEA

Pour mener son rôle de pourvoyeur de R&D, le CEA a organisé ses actions

de cybersécurité selon 2 axes forts : l’analyse des

vulnérabilités et la protection des systèmes. Du hardware au

software, visite de ces laboratoires consacrés à la cybersécurité.

Publié le 18 février 2021

Sommaire

Sécuriser les systèmes et les données

Vous avez inventé l’instrument

high-tech connecté qui va changer le monde, et pensez bientôt le

commercialiser. Pas si vite… Il faudra avant cela répondre à deux

grandes questions : avez-vous identifié toutes les vulnérabilités de

votre système ? Et l’avez-vous sécurisé, lui et les données qu’il

manipule ? Deux problèmes auxquels les chercheurs et ingénieurs du CEA

s’attèlent depuis déjà des années, sans cesser d’aiguiser leurs outils

pour y répondre avec acuité.

Des systèmes mis à rude épreuve

Au Centre d’évaluation de la

sécurité des technologies de l’information (Cesti) du CEA-Leti, les

équipes d’Anne Frassati soumettent à rude épreuve les systèmes qu’on

leur confie. « Avant leur mise sur le marché, ces produits ont

besoin d’un certificat de sécurité. Majoritairement, dans notre cas,

c’est l’Agence nationale de la sécurité des systèmes d'information

(Anssi) qui le délivre », explique la cheffe de laboratoire. La

certification repose sur l’évaluation préalable par le Cesti de la

sécurité des systèmes. «De notre laboratoire sort un rapport d’évaluation,

que l’on rédige sur la base d’études documentaires et d’attaques que

l’on fait subir aux systèmes », développe-t-elle.

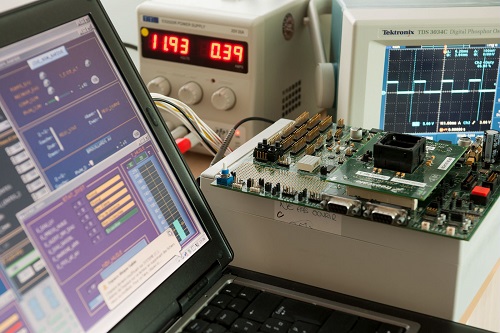

Le système de détection d’intrusion réseau de l’institut CEA List

détecte en temps réel des attaques inconnues complexes. Chaque sonde de

détection embarque plusieurs réseaux de neurones spécialistes des

protocoles et collabore également avec les autres sondes, afin d’offrir

la meilleure acuité globale de détection.

© Cyrille Dupont / The Pulses

Le système de détection d’intrusion réseau de l’institut CEA List

détecte en temps réel des attaques inconnues complexes. Chaque sonde de

détection embarque plusieurs réseaux de neurones spécialistes des

protocoles et collabore également avec les autres sondes, afin d’offrir

la meilleure acuité globale de détection.

© Cyrille Dupont / The Pulses

Ainsi, le Cesti reçoit fréquemment

des composants hardware prêts à être passés au crible. Puces nues,

papiers d’identité, cartes de crédit, logiciels embarqués, boîtiers

sécurisés de type HSM (hardware security materiel) ou capteurs

d’empreintes digitales, pour ne citer qu’eux. « Sur ce dernier

exemple, l’alliance Fido (association industrielle dont la mission est

de réduire la dépendance aux mots de passe) fait paraître un

nouveau schéma de certification dédié aux systèmes biométriques,

annonce Anne Frassati.

On a l’accréditation Fido depuis peu ». Fort d’une

expertise grandissante en biométrie, le Cesti détourne par exemple des

systèmes de reconnaissance faciale en utilisant… des leurres en 3D.

Le CESTI/LETI vérifie un système de reconnaissance faciale avec un

masque 3D peu résolu : si la détection du vivant n’est pas activée, la

personne est « matchée ». © CEA

Ces masques humains font croire en un utilisateur vivant situé en face de la caméra.

Un moyen comme un autre de déjouer l’ intelligence artificielle (IA)

sur laquelle repose ces systèmes quand, à l’inverse, le CEA s’est

fait précurseur de l’usage de l’IA pour améliorer ses attaques par observation.

Focus sur 4 types d'attaque

Attaques par observation :

tout système informatique en fonctionnement émet des signaux physiques

ou logiques potentiellement compromettants. L’évaluateur – ou

l’attaquant – fait le lien entre ces signaux et les données secrètes

manipulées par le système.

Attaques par perturbation

: l’objectif est de perturber le déroulement du programme du système et

de le contraindre à effectuer des actions divulguant de l’information

cachée ou court-circuitant des protections.

Attaques logicielles

: l’objectif est de charger des applications malveillantes sur le

produit pour accéder à des données interdites ou de stresser les

interfaces pour essayer de trouver une faille de programmation.

Attaques physiques

: l’objectif est de modifier la structure du composant pour avoir un

accès direct aux données stockées et manipulées dans le circuit.

Frama-C à l’assaut des millions de lignes de code des programmes

« L’analyse de vulnérabilité

ne se résume pas à identifier une faille mais consiste aussi à voir tout

ce que l’assaillant pourra obtenir du système, une fois engouffré dans

cette brèche » explique Florent Kirchner, expert Cybersécurité du CEA-List.

Mettre

le système à l’arrêt ? En tirer de l’information ? Ou pire, en prendre

le contrôle ? La réponse peut se trouver dans l’analyse des lignes de

code des programmes exécutés par le produit. Si dans un lointain passé,

ces vérifications incombaient au malheureux qui héritait des centaines

de pages de code pour une inspection visuelle, les analystes se sont

aujourd’hui dotés d’outils logiciels.

Frama-C est l’un d’eux, développé par le CEA-List initialement pour garantir la sûreté d’un système, c’est-à-dire qu’il fasse ce pour quoi il est conçu, et pas autre chose. «

Il y a plus de 10 ans, on parlait de safety (sûreté), se rappelle Florent Kirchner.

Puis, on a vu surgir des problèmes de cybersécurité. On se disait

"tiens, ici quelqu’un de mal intentionné a les moyens de mettre à mal le

produit." Frama-C a suivi cette évolution, c’est aujourd’hui une

plateforme de cybersécurité ». Utilisée régulièrement par les

laboratoires d’évaluation et livrée aux équipes de validation et de

production d’industriels comme Airbus et EDF,

Frama-C a été maintes fois louée pour ses performances.

A cinq ans d’intervalle, lors de campagnes d’évaluation menées par le

National Institute of Standards and Technology (NIST) américain,

elle a réussi l’intégralité des tests.

Les techniques d’analyses statiques et dynamiques offertes par Frama-C

pour rechercher exhaustivement des vulnérabilités logicielles augmentent

significativement la confiance dans la sécurité des programmes. Les

projets Vessedia et Decoder visent à fournir des outils facilitant leurs

usages. © CEA

Seule candidate au monde à y

parvenir en 2014, réitérant l’exploit en 2019, Frama-C est aujourd’hui

épaulée par un second logiciel, Binsec, également développé au CEA-List.

« Binsec s’intéresse au code binaire, après qu’il ait été compilé

(traduit en liste de 0 et de 1, compréhensible pour la machine). C’est

particulièrement utile lorsque l’accès au code source est difficile,

comme dans certaines chaînes d’approvisionnement », indique Florent

Kirchner. En adjoignant ainsi la capacité de raisonnement de ces

plateformes à l’expertise humaine du Cesti, le chef de département du

List entrevoit la création d’un « cyber centaure », organisation ultime

en matière de cybersécurité. « Centaure au sens employé par le

joueur d’échecs Garry Kasparov, pour qui l’alliance la plus puissante

qui soit est celle de l’humain et de la machine ».

Sécuriser les réseaux, l’embarqué et les données

Bien armés pour mettre à nu les vulnérabilités, les instituts List et Leti

du CEA sont également pourvoyeurs de solutions pour sécuriser les

systèmes en réseaux, embarqués, ainsi que les données qu’ils manipulent.

Ses partenaires sont des acteurs des industries de la sécurité et de

l’automobile, des fournisseurs d’équipements pour la distribution

électrique, ou même des acteurs des domaines de l’agroalimentaire et de

la santé.

Performances et sûreté de fonctionnement des systèmes embarqués temps-réels avec la

méthode de conception PharOS : démonstration sur un calculateur

habitacle embarqué automobile bi-cœur. © Philippe Stroppa / CEA (StudioPons)

Selon les attaques à contrer, les technologies inventées par le CEA forment un panel très large. A commencer par

la conception de nouvelles fonctions pour sécuriser les circuits intégrés :

- mémoires à effacement rapide

- générateur de nombre aléatoire

- fonction physiquement non clonable.

Elles visent également à assurer la sécurité des réseaux, par exemple avec les dispositifs SigmoIDS et Neon, capables de détecter et de réagir aux intrusions dans les réseaux de type Internet des objets.

Il peut également s’agir d’outils comme Cogito ou E-ACSL simplifiant la mise en place de contremesures dans les couches logicielles (outil Cogito) ; ou l’utilisation du crypto-calcul via Cingulata pour sécuriser le traitement des données dans des infrastructures non maîtrisées.

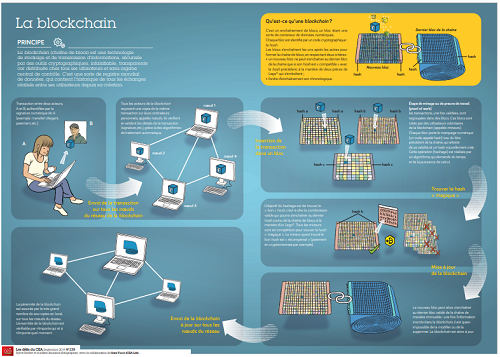

Enfin, l’émergence de technologies de confiance décentralisée, comme par exemple la blockchain, permet de garantir que les données échangées dans des systèmes distribués sont infalsifiables.

Infographie sur la blockchain. © Sylvie Rivière et Aurélien Boudault (Infographie), avec la collaboration de Sara Tucci (CEA-List)

Une remise en question incessante

«Pour mettre à mal un

système, trouver une faille suffit. Tandis que pour le sécuriser dans

toutes ses dimensions y compris les données qu’il traite, il faut être

exhaustif. L’évolution des technologies impose une remise en question

incessante. C’est un domaine très dynamique », intervient Jacques

Fournier, chef du Laboratoire de sécurité des objets et systèmes

physiques (LSOSP) créé en 2016 au sein du CEA-Leti.

Là, ses chercheurs aident les industriels à comprendre d’où viennent les

failles et leur propose des solutions de sécurisation. C’est pourquoi le

CEA réfléchit à comment sécuriser les processeurs de demain. «Jusqu’alors,

les processeurs devaient satisfaire trois problématiques : performance,

coût silicium et faible consommation. Nous en anticipons une 4ème,

celle de la cybersécurité » décrit Jacques Fournier. Un axe de

R&D dynamisé par l’émergence de processeurs open source comme

RISC-V, ce qui permet d’en explorer la sécurité intrinsèque. Ainsi que

par l’émergence de nouvelles technologies d’IA, tel que l’explique

Alexis Olivereau, chef de laboratoire au CEA-List : « L’IA est

utilisée pour mieux suivre le comportement du réseau en temps réel et de

détecter les violations de sécurité et les attaques. Couplée au SDN,

elle permet de réagir aux attaques en reconfigurant automatiquement le réseau. »